Я заметил что многим пикабушникам интересна тема (взлома) подбора забытого пароля для (соседской) своей сети Wifi.

В этом посте будет показана как подобрать пароль к самому распространенyому на данный момент алгоритму шифрования WiFi сетей – WPA/WPA2

Что понадобится?

1)Нетбук, ноутбук с Wifi модулем или Wifi Adapter/

2)Флешка от 2 гб и выше

2) Лучшая система для проведения наших экспериментов это конечно же линукс, нет конечно из под винды тоже можно творить дела, но это похоже на ремонт двигателя через выхлопную трубу . Поэтому мы будем использовать специальный пакет програм для аудиторинга безопасности WiFi сетей под названием WiFi Slax. Особенностью таких пакетов является то что их можно запускать прямо с флешки. Для этого форматируем флешку под FAT32, копируем содержимое образа на флешку и запускаем файл Wifislax Boot Installer из папки boot вводи параметр s и жмем интер, все наша флешка стала загрузочной.

3) Программа Elcomsoft Wireless Security Auditor под виндовс

4) Словари для брута пароля

5) Собственно сама точка доступа к которой будем подбирать пароль

6) Руки -2шт.

7) Голова -1шт (желательно но необязательно)

Торрент с необходимыми программами и ссылки на словари я оставлю в коментариях.

Итак приступим:

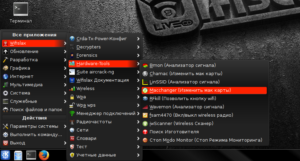

Грузимся с флешки выбираем Запуск с ядром SMP и wifislax c KDE с изменениями, ждем загрузки рабочего стола. Первым делом перед нашими экспериментами нужно сменить мак адрес нашего устройства (меры безопасности никогда не лишние) делается это так:

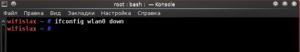

Открываем терминал пишем команду: ifconfig wlan0 down — отключаем wifi адаптер

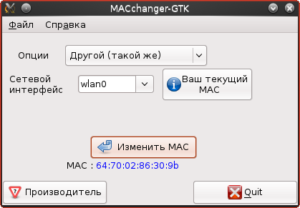

Запускаем программу Macchanger

Выбираем интерфейс , нужные опции (лучше использовать другой такой же) и жмем изменить mac

Macchanger нам больше не нужен,закрываем его. В терминале вводим ifconfig wlan0 up — Включаем Wifi адаптер.

Теперь приступим непосредственно в взлому

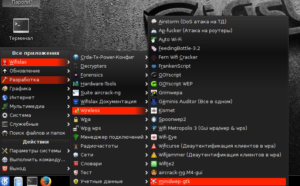

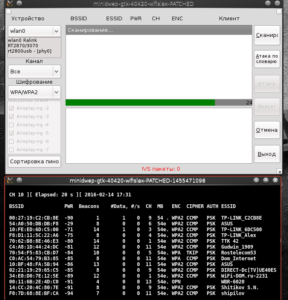

Запускаем программу minidwep-gtk

Жмем сканировать запускается процесс сканирования эфир

Если на компьютере установлено несколько wifi адаптеров то необходим выбрать нужный, этой же программой можно взломать и устаревший протокол WEP для этого в графе шифрования выбирается WEP. По окончанию сканирования смотрим что же у нас есть в округе:

И тут нужно сказать несколько слов: Мы видим что некоторые точки у нас c WPS а другие нет. WPS — это огромная дыра в системе шифрования, если кратко то это подключения к точке с помощью пин кода.PIN-код состоит из восьми цифр — следовательно, существует 10^8 (100 000 000) вариантов PIN-кода для подбора. Однако количество вариантов можно существенно сократить. Дело в том, что последняя цифра PIN-кода представляет собой некую контрольную сумму, которая высчитывается на основании семи первых цифр. Таким образом количество вариантов уже сокращается до 107 (10 000 000). Кроме того, уязвимость протокола позволяет разделить пин-код на две части, 4 и 3 цифры и проверять каждую на корректность отдельно. Следовательно, получается 104 (10 000) вариантов для первой половины и 103 (1000) для второй. В итоге это составляет всего лишь 11 000 вариантов для полного перебора, что в ~9100 раз меньше 10^8.

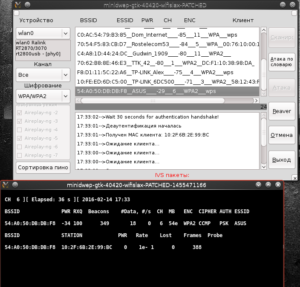

Если на точке включен WPS то это просто подарок для начинающего вардрайвера выбираем такую точку жмем Reaver потом ок и ждем пока программа проверит все пинкоды и выдаст пароль. Однако иногда не все так просто часто точки доступа имеют защиту от таких атак и после нескольких неудачных вариантов блокируют WPS. В нашем пакете программ есть инструменты способные обойти эти блокировки о них я постараюсь рассказать в следующем посте. Сейчас же мы постараемся получить доступ к сети без использования WPS. Это возможно только если у точки доступа есть клиент. При подключении клиент обменивается с точкой доступа зашифрованными паролями которые мы должны перехватить и расшифровать. Для этого выбираем жертву и жмем Атака.

Что происходит: Наш вай фай адаптер создает помехи и выбрасывает клиента из сети. Клиент в свою очередь пытается соединиться с точкой и обменивается с ней информацией этот обмен называется handshake (рукопожатие) его то мы и перехватим. после того как программа захватит handshake она предложить сразу пробить его по словарю, но так как мы загрузились с флешки то на ней естесвенно нет словарей, поэтому жмем no потом будет предложение сохранить handshake на жесткий диск тоже отказываемся. Запускаем Домашнюю папку открываем папку tmp и видим наши хэндшейки 3 файла:

Копируем их на жесткий диск и перезагружаемся под Windows.

И так мы получили пароль от сети но он в зашифрован, будем теперь его подбирать.

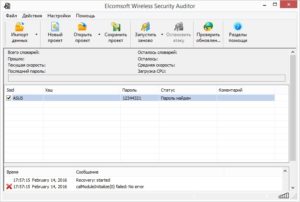

Устанавливаем программу Elcomsoft Wireless Security Auditor патчим ее меняем язык на русский Options — Language — Russian. Жмем импорт данных — Импортировать файл TCPDUMP

Жмем Ctrl+I — добавить, выбираем скачанные словари и жмем запустить атаку.

Простой пароль нашелся за 2 секунды, но пароль содержащий больше символов и состоящий из букв может подбираться значительное время, если вам лень его подбирать можете попросить ребят с форума Античат они прогонят ваши CAP файлы по своим базам за ништяки а может и бесплатно. Так же в сети есть бесплатные сервисы по подбору паролей, ссылки будут даны в коментариях.

Вот и все! Если эта тема покажется вам интересной в следующих постах я могу рассказать как обойти фильтрацию по мак адресам и узнать имя скрытой точки доступа.